NTTドコモの電子マネー決済サービス「ドコモ口座」を通じて銀行口座から不正に預金が引き出された問題で波紋が広がり、ゆうちょ銀行では提携する電子マネー決済サービス事業者ペイペイや楽天エディなど8社に口座のひも付けや入金サービスを一時停止すると発表しました。電子マネー決済サービスの急拡大より利便性が優先され、それぞれの事業者が本人確認のセキュリティが確立していないと認識の甘さが指摘されています。

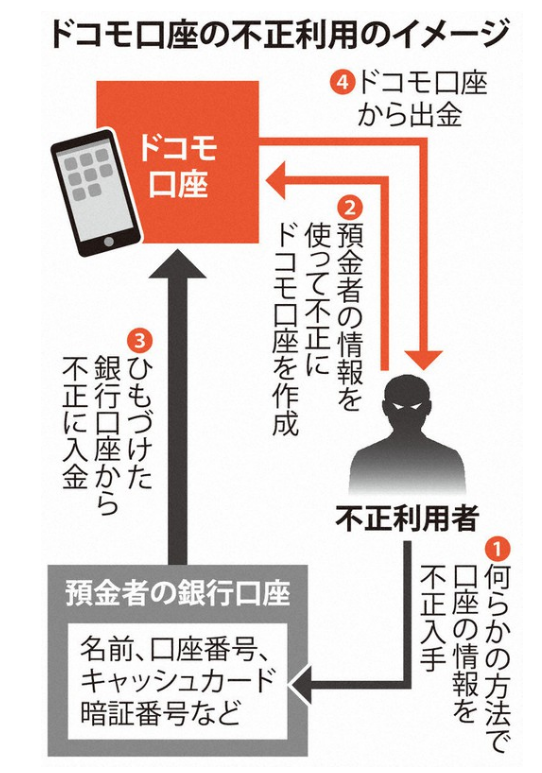

ドコモ口座の不正利用の手口

実は前回「7pay(セブンペイ)」の問題でも同様な記事を書いていますが、今回はまた違う手口となりました。

毎日新聞社のニュースサイトによれば、「一連の不正では、何者かがまず口座番号や暗証番号などの情報を不正に入手。ドコモ口座などセキュリティーの甘い決済事業者のサービスを利用して、銀行口座から入金(チャージ)する方法で現金を引き出す手口だ。情報が漏れた銀行口座がターゲットになる形で、不正に使われた決済事業者のサービスを被害者が使っている必要はない。」と7payでは被害を受けた人は被害に遭う「心当たり」があったわけですが、今回のケースでは見に覚えがない人も中にはいたことでしょう。その点では明らかに「7pay(セブンペイ)」の問題とは違うところであり、サイバー犯罪の手口も巧妙になってきていると考えられます。しかしこの問題は、ドコモの各種サービスを利用するための「dアカウント」について、新規ユーザー獲得のためにドコモ回線にひも付かない、いわゆる「キャリアフリー」として回線契約のないdアカウントのユーザーに開放されたことに起因しています。特に回線契約しているユーザーは身分証明書による本人確認が行われていますが、回線契約をしていないユーザーでは本人確認なしでアカウントが作られてしまう点に問題がありました。

毎日新聞社ニュースサイトから引用:https://mainichi.jp/graphs/20200909/mpj/00m/040/017000f/1

ゆうちょ銀行では口座と接続可能な決済サービスが12事業者のうち、10事業者とは名前、口座番号、4桁の暗証番号、生年月日といった「記憶認証」のみで口座との接続が可能でした。※9/17に1事業者以外はすべて2要素認証の仕組みが導入される予定。

なぜ口座情報を不正入手できたのか?

一部の報道では、外部に流出した銀行の口座や暗証番号などの情報を使う、フィッシングメールの手法で不正に入手した情報を使う、また不正ログインを目的とする攻撃手法として「逆総当たり攻撃(リバースブルートフォースアタック)」※が使われた可能性があると指摘され、こうした手法を組み合わせて不正入手したのではないかと言われています。これらの対策は2要素認証が効果的だと言われています。

※逆総当たり攻撃…パスワードを3回間違えるとアカウントロックされる対策が取られるようになったため、ユーザーがよく利用するパスワード(例:”123456..”)を固定してユーザーIDだけを変更してログインを行う攻撃のこと)

ワンタイムパスワードを効果的に利用する方法

2要素認証とは、名前、口座番号、暗証番号、生年月日などの「記憶認証」と、携帯電話のSMS(ショートメールサービス)に送られるワンタイムパスワードは所持しないと受け取れない「所持認証」を合わせた認証のことです。この2要素認証において、「ワンタイムパスワード」を使っていれば安全とはいえません。メールで受信する「ワンタイムパスワード」は、さまざまな端末で受信ができてしまう性質があり、ウェブメールでワンタイムパスワードを受信している場合、悪意のあるユーザーによって認証を突破されるリスクが十分に考えられます。セキュリティレベルをより高めるための対策として携帯電話の「SMS認証」もその一つですが、Google*1 やMicrosoft*2 などが提供している認証アプリを利用した方が効果的だと言われています。最近、大手銀行ではワンタイムパスワード生成せる専用アプリやハードウェアトークンによるワンタイムパスワード生成器を提供されています。

*1 Google Authenticator *2Microsoft Authenticator

最後に

スマートフォンがウイルスに感染されてワンタイムパスワードを不正入手した事例もあり、どのような対策でも100%防げるわけではありません。しかし、どのようにリスクを軽減させるかというのが重要ではないでしょうか。私達の暮らしはテクノロジーの進化により豊かで便利になってきていますが、一方で昔では想定できないリスクも抱えていることを日頃から意識しなくてはいけないと強く感じました。

当社の名刺管理アプリケーション(ネクスタ・メイシ)の2要素認証においても、「Google Authenticator」や「Microsoft Authenticator」の利用を推奨しています。